Si teneis un NAS synology y la fibra de movistar, podeis montar facilmente un servidor VPN utilizando Openvpn. ¿Por qué Openvpn? Porque es sencillo de configurar, seguro y con buen rendimiento, pero sobre todo, porque para configurarlo a traves de un router de internet, «solo» hay que abrir un puerto y generalmente para los demás protocolos suele ser más complejo cambiar la configuración del router que nos sirve internet. De este modo, si por ejemplo tenemos la fibra de movistar, solo tenemos que hacer un forward de 1 puerto y listo.

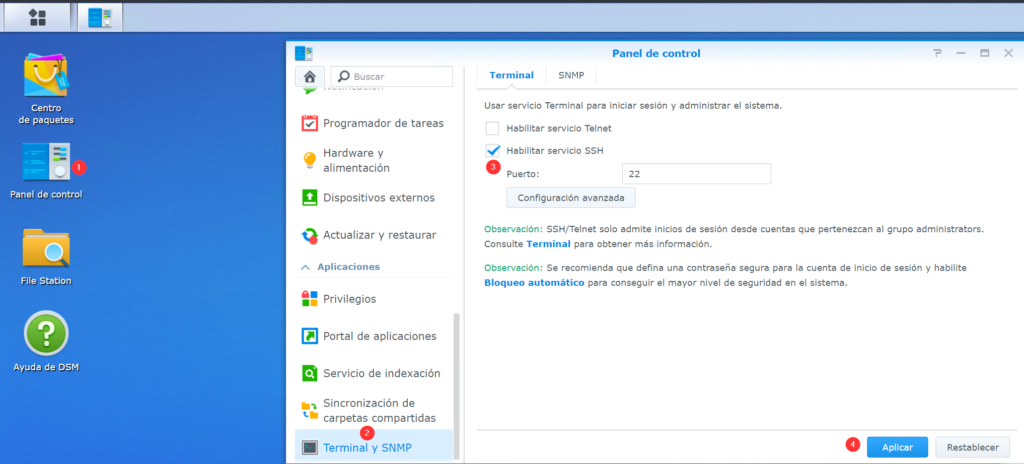

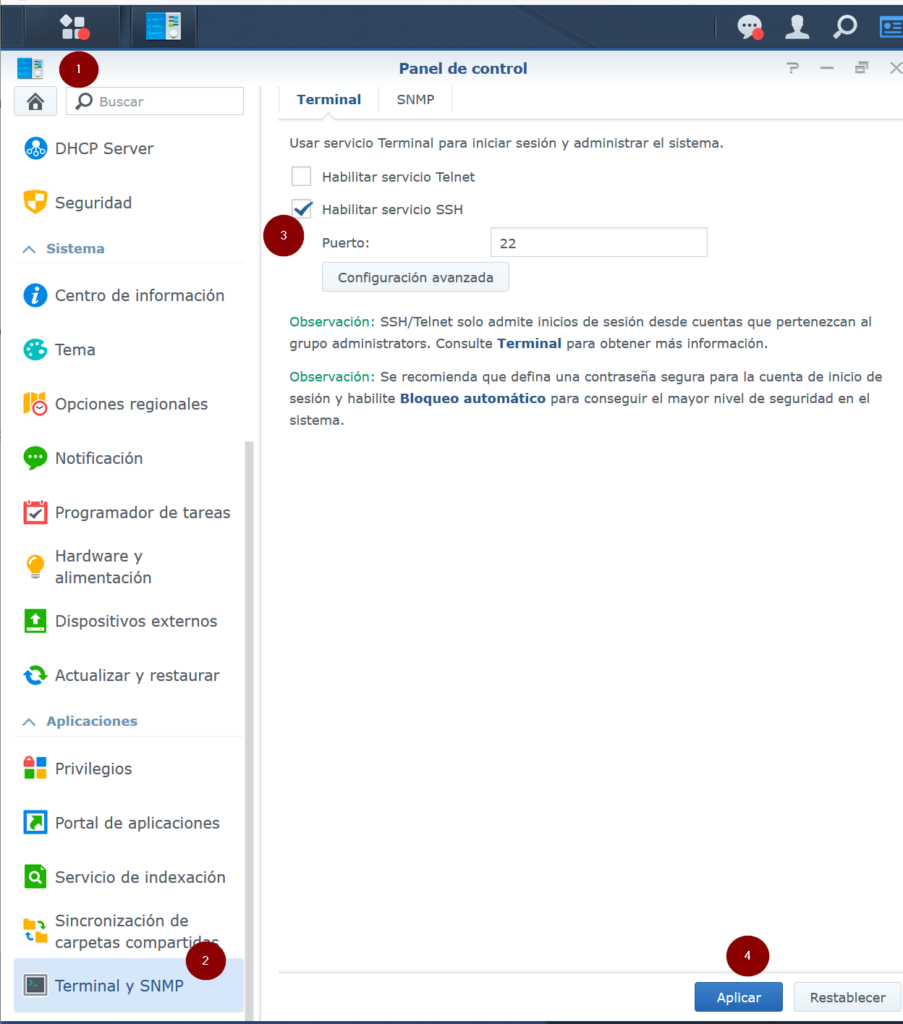

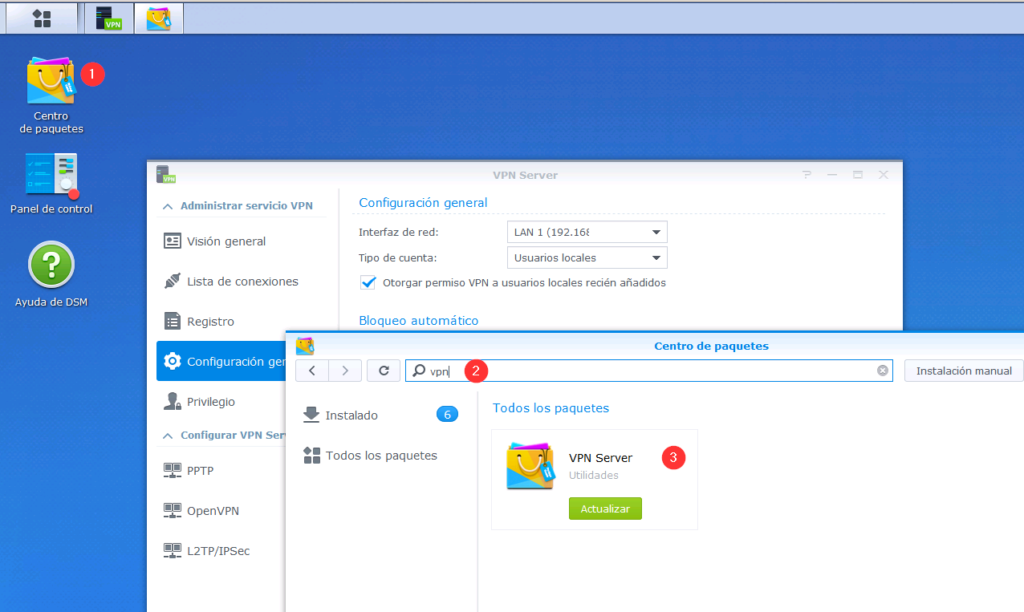

Primero tendremos que instalar el servidor VPN desde el centro de paquetes. Para ello, iremos al centro de paquetes (1), buscaremos vpn(2) y lo instalaremos(3), aunque en nuestra imagen, podeis ver que ya está instalado.

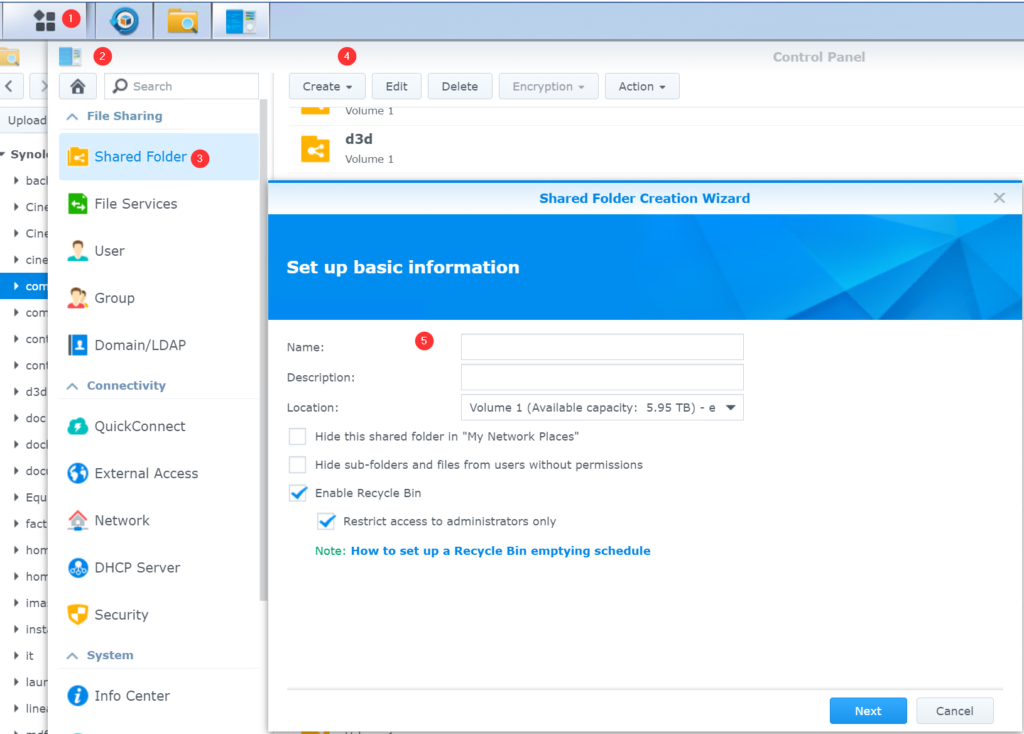

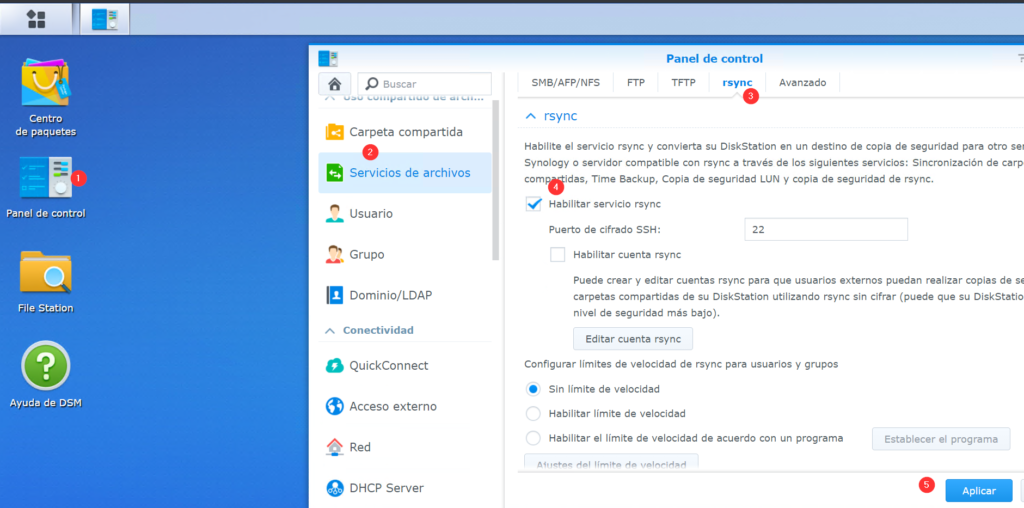

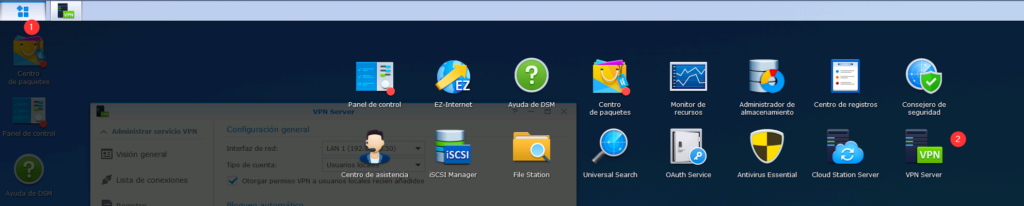

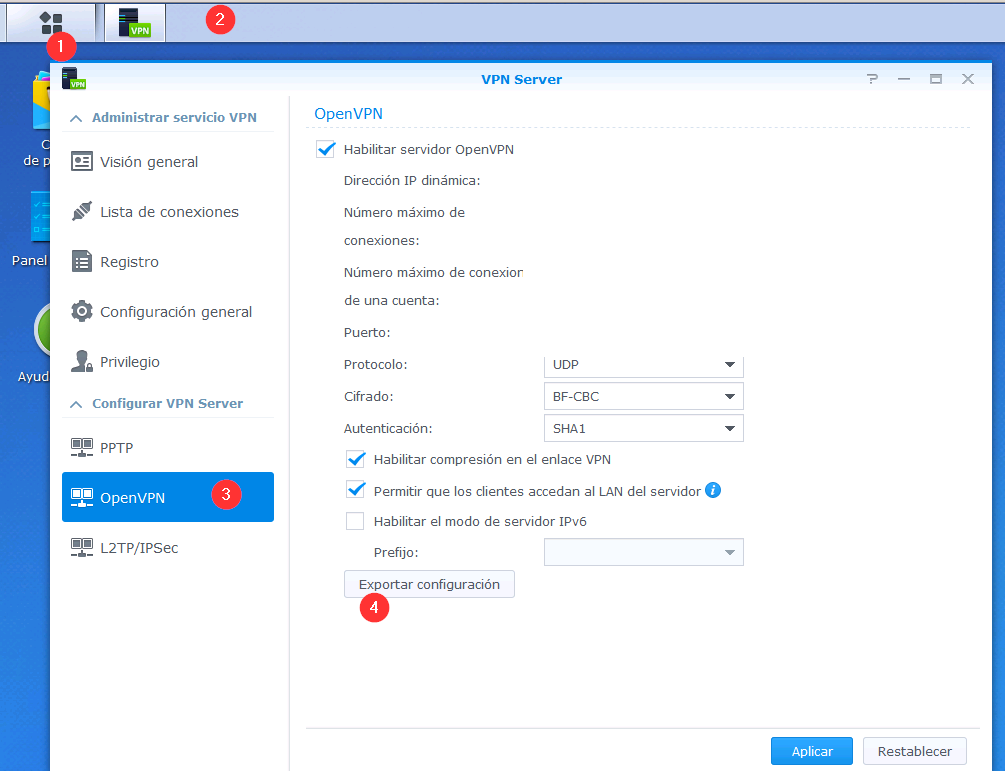

Después, configuraremos el server VPN para que utilice el protocolo Openvpn, abriremos el server vpn(1) y (2)

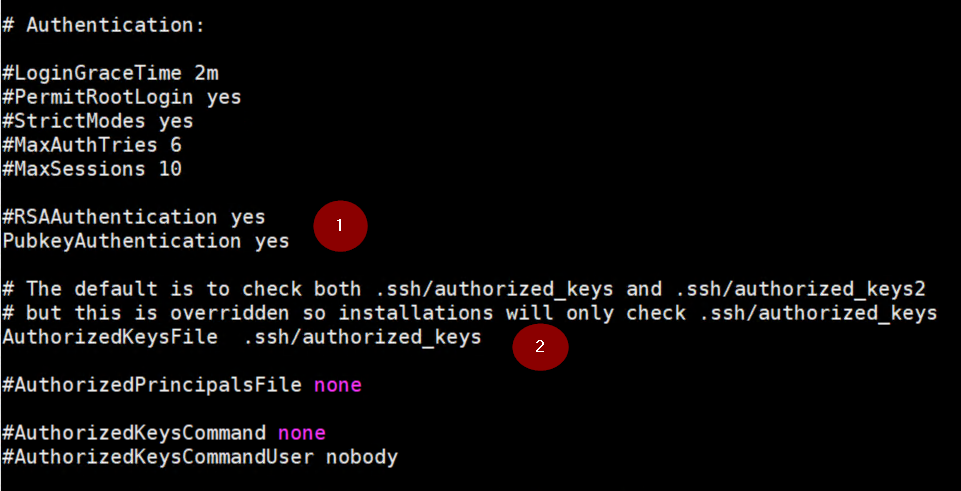

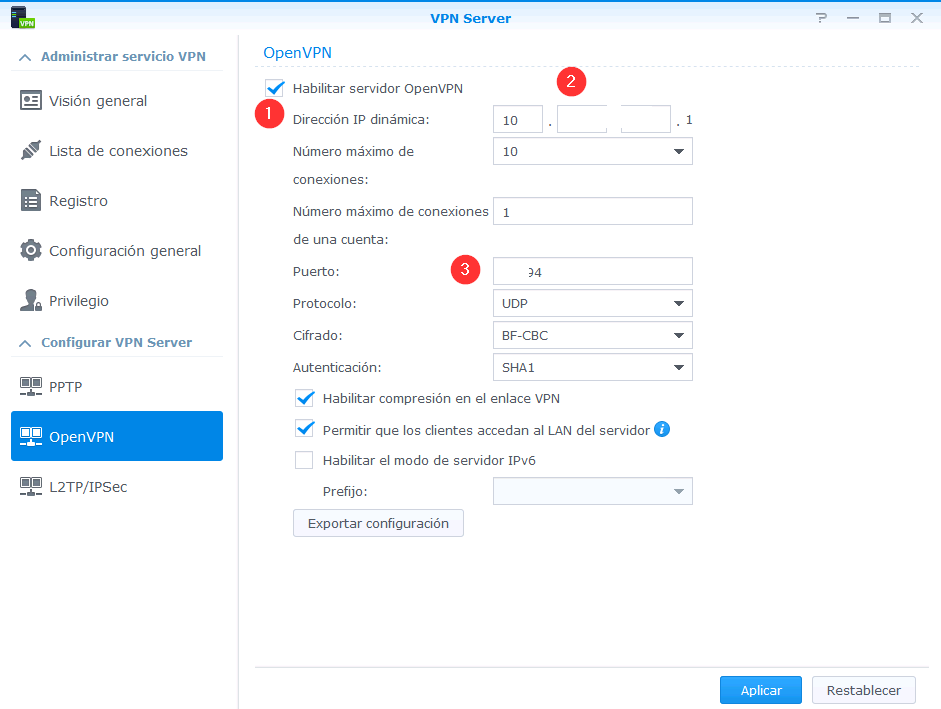

y en la sección de OpenVPN, habilitaremos su servidor(1), comprobaremos el rango de ips(ocultado por seguridad)(2), y por útltimo nos fijaremos en el puerto (3) UDP que vamos a utilizar, es recomendable cambiar el por defecto 1194 a otro para mas seguridad,

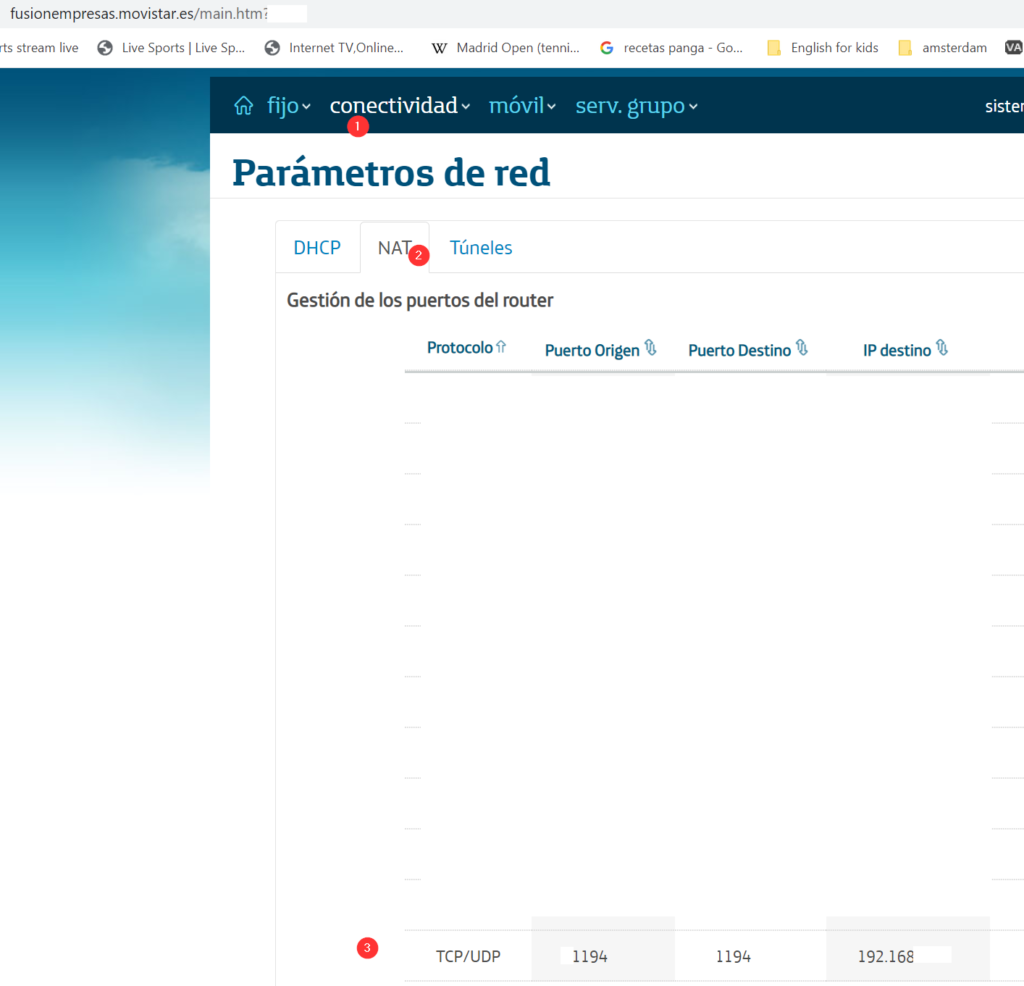

Para finalizar, iremos a fusionempresas, y reconfiguraremos el router. En nuestro caso, iremos a conectividad,parametros de red(1), una vez allí en la pestaña de NAT(2), añadiremos una entrada para OpenVPN, con el puerto que hayamos configurado(en la imagen el por defecto 1194) y la ip de nuestro NAS de synology (ocultado por seguridad). De este modo las peticiones de los clientes OpenVPN ya podrán ser atendidas por nuestro server VPN ubicado en nuestro NAS.

Para poder empezar a utilizar la VPN desde los clientes, solo tenemos que instalar el cliente OpenVPN https://openvpn.net/client-connect-vpn-for-windows/ e importar el fichero que podemos conseguir en el servidor VPN, sección OpenVPN «expotar configuración»

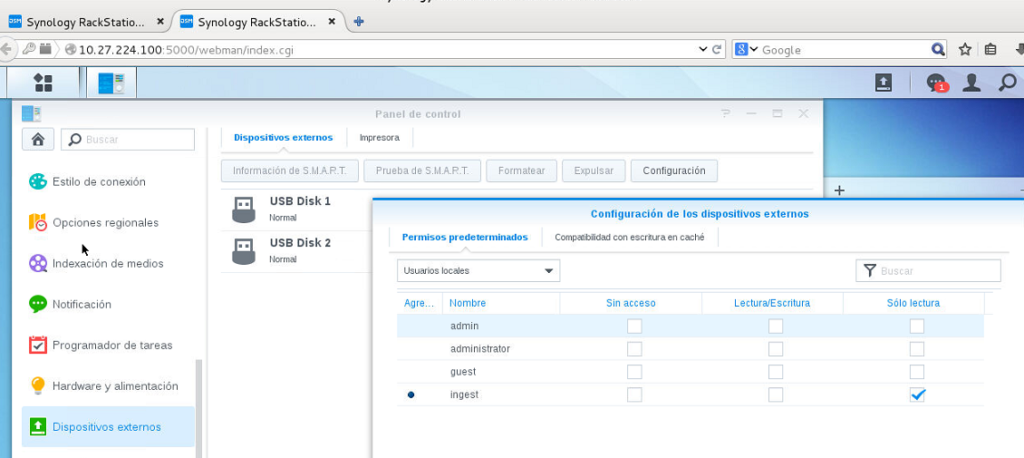

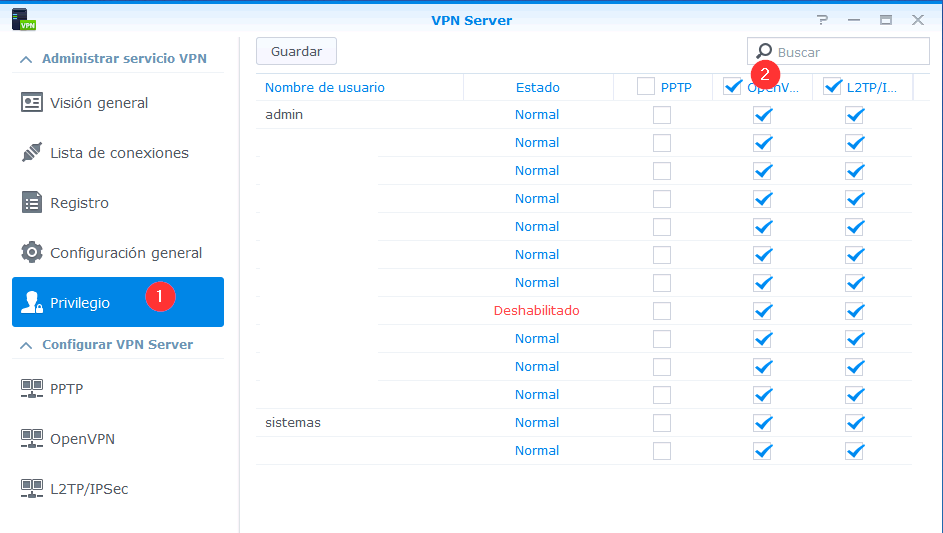

Una vez importado, al conectar nuestro cliente VPN nos preguntará usuario y pwd, (en el apartado privilegio, podremos decir que usuarios de nuestra bd local pueden acceder a la vpn y que tipo de protocolos, en nuestro caso debemos asegurarnos de marcar los que queramos que utilicen OpenVPN.

Una vez conectados, los clientes VPN, ya podrán acceder a las carpetas compartidas a las que tengan acceso.